FUNKTIONSWEISE

Automatische Analyse von aktiven Bedrohungen. Umfassende Erkenntnisse. Schnelle Problemlösung.

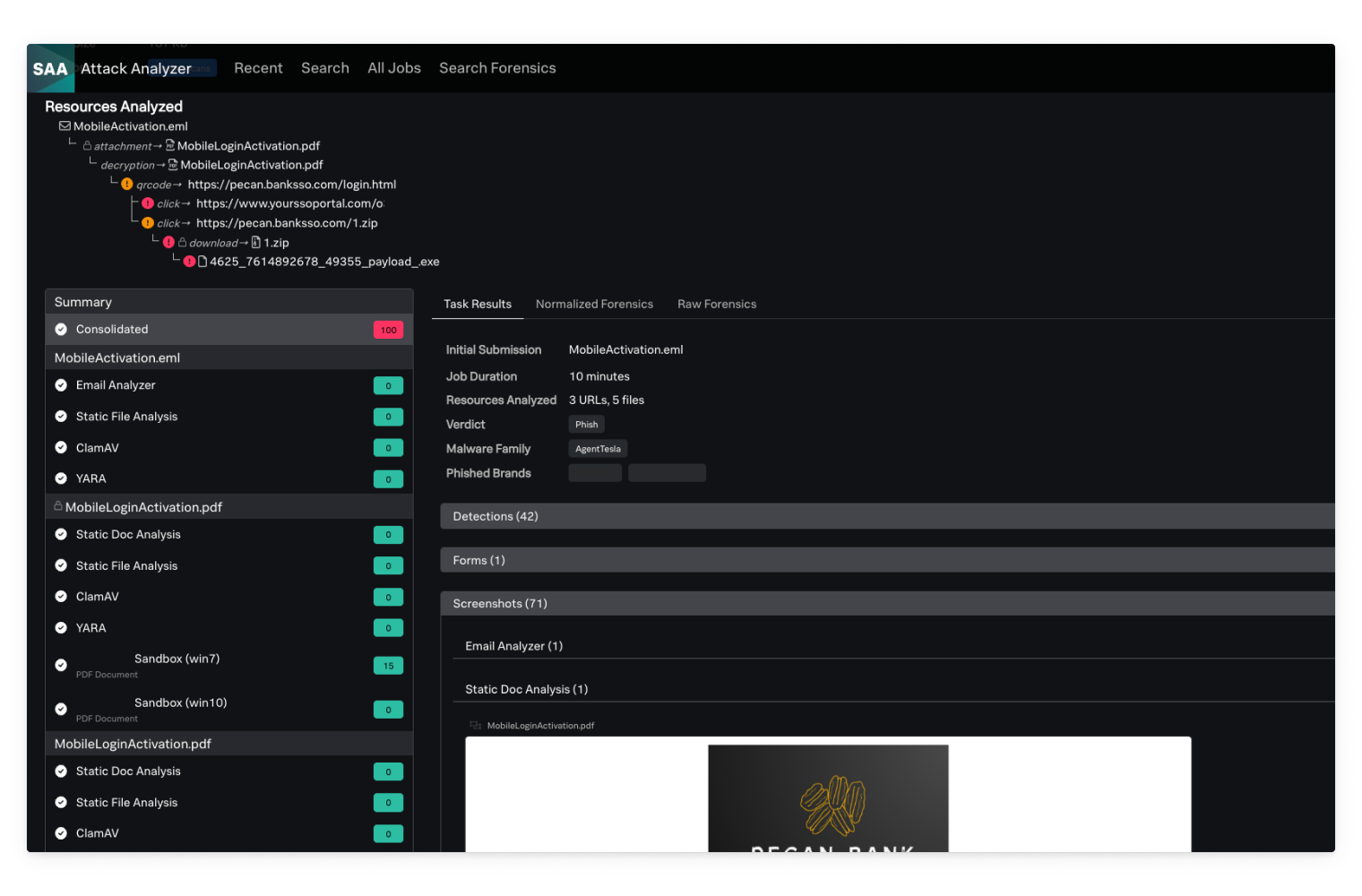

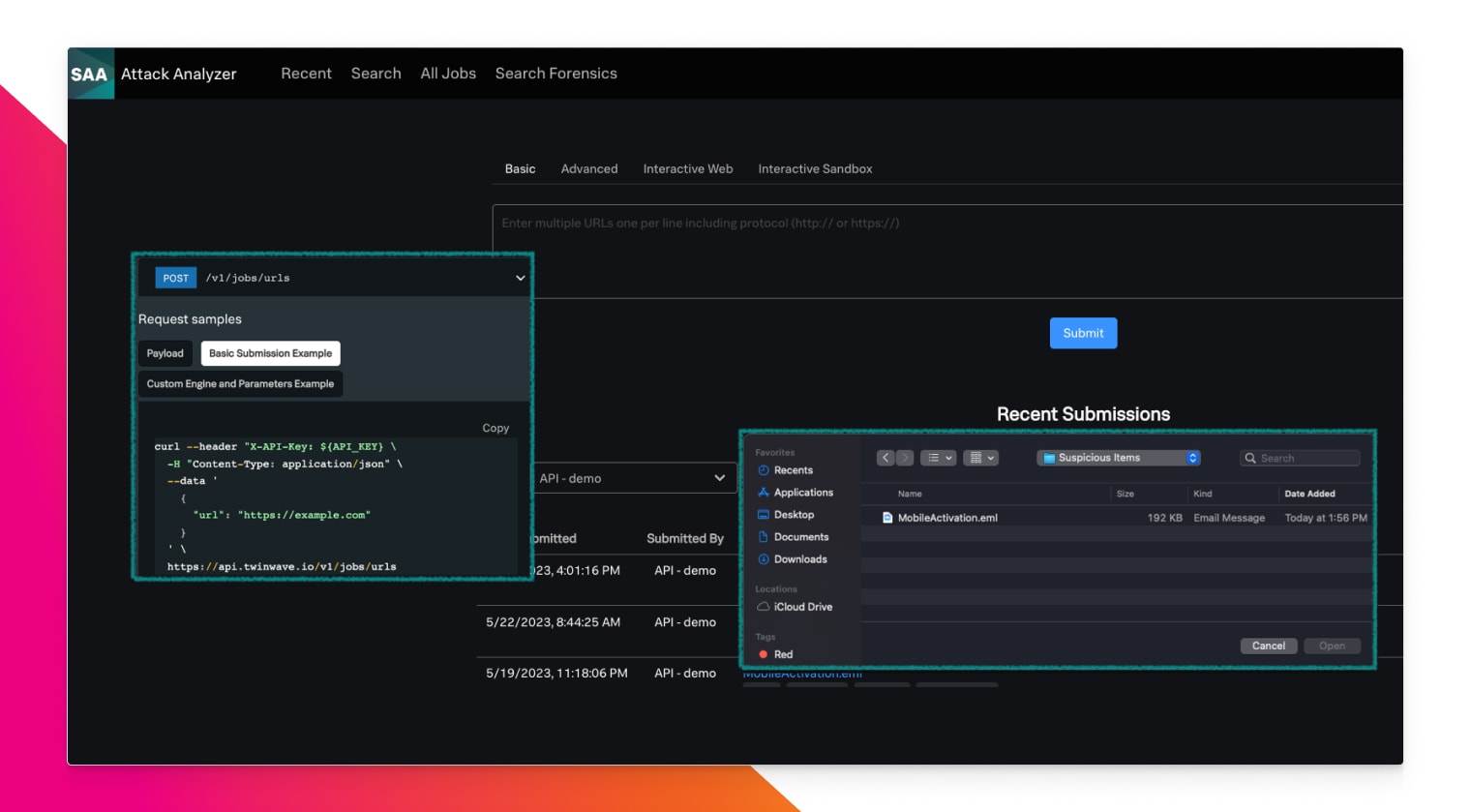

Bedrohungsanalyse ganz leicht gemacht

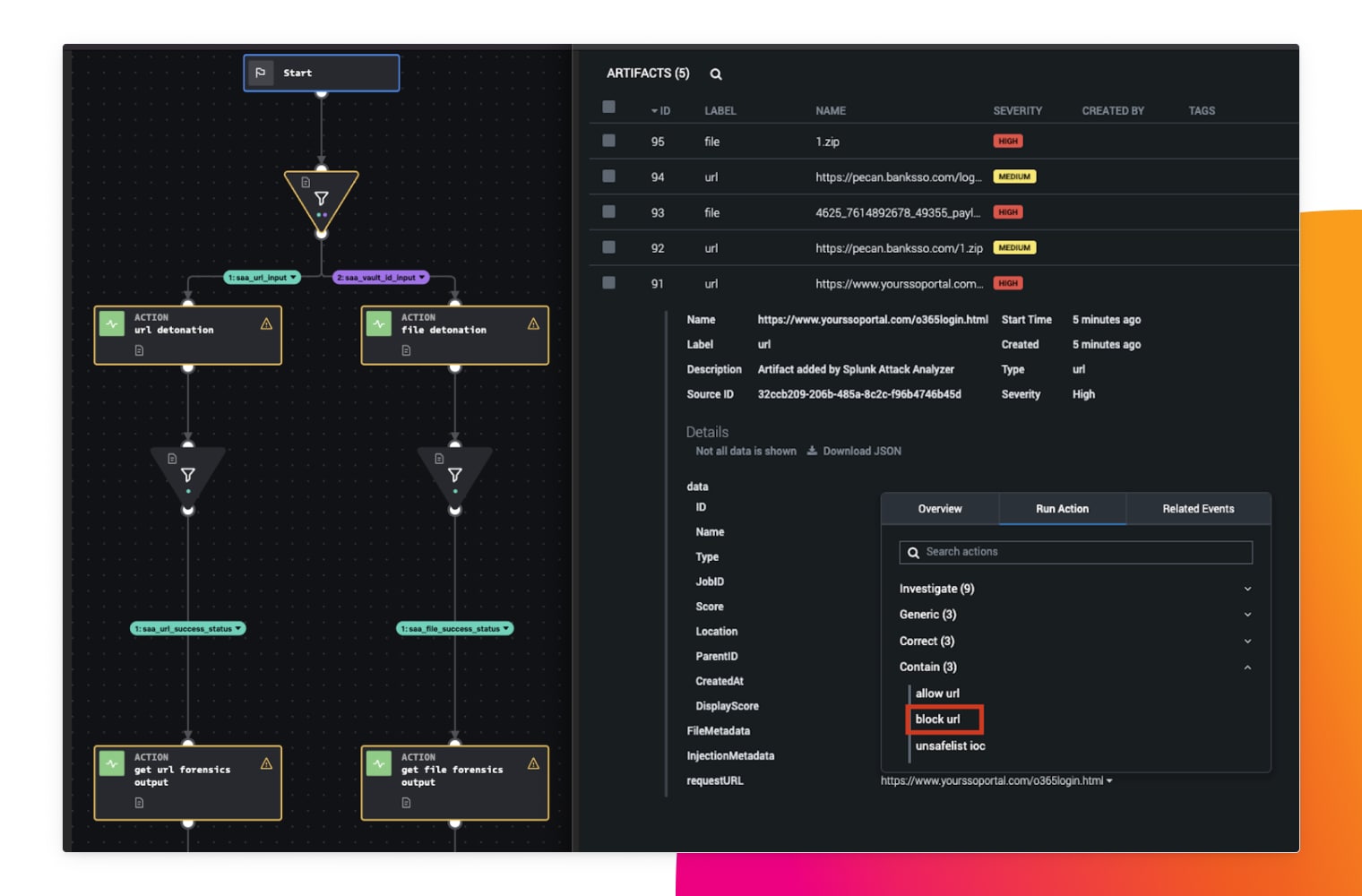

Übermitteln Sie identifizierte Proben direkt oder über API an die Plattform. So können Ihre Analysten sofort Schlussfolgerungen ziehen und Maßnahmen auf Grundlage gewonnener Erkenntnisse ergreifen, die ganz ohne manuelle Ressourcen gewonnen wurden.

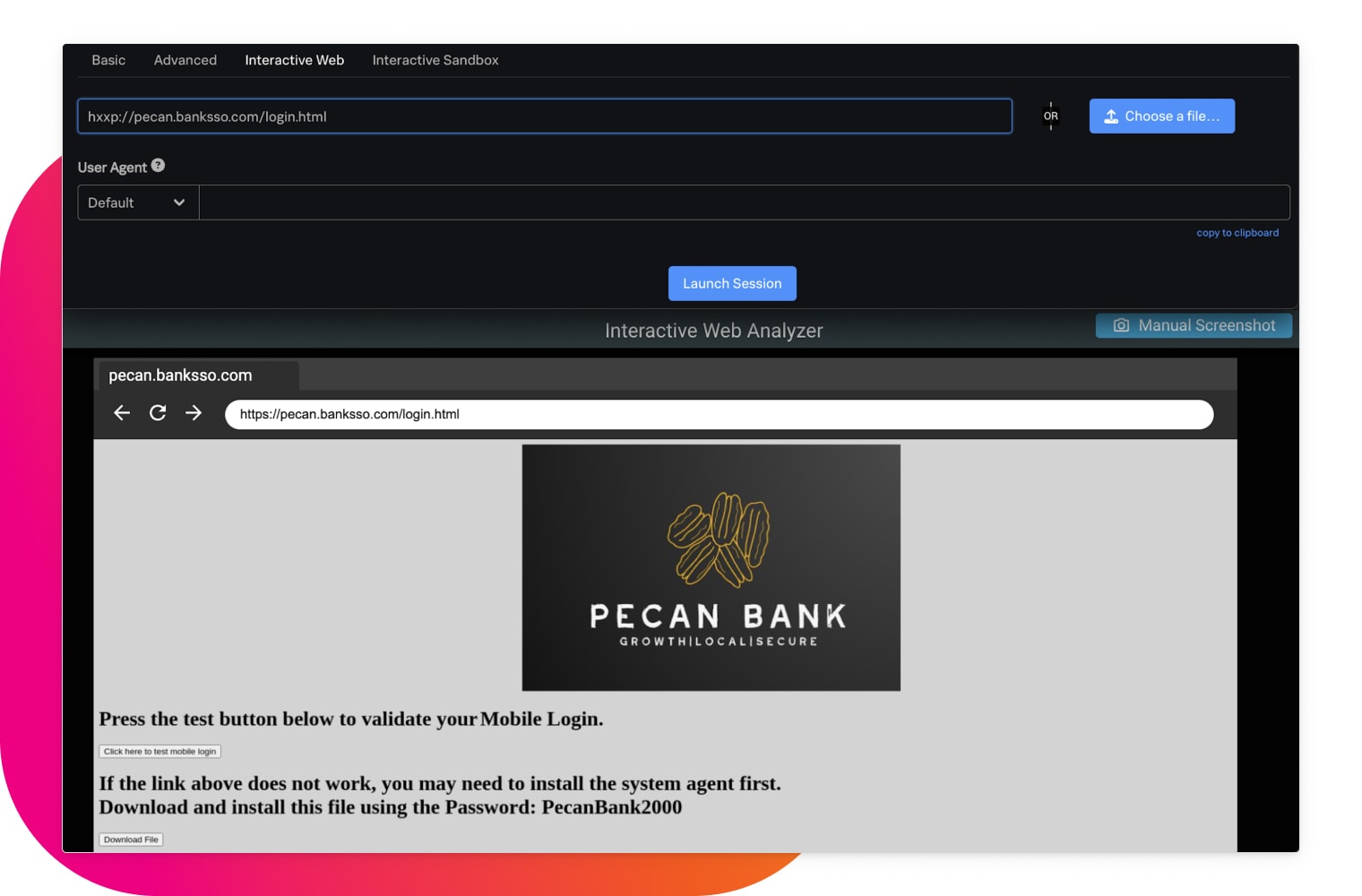

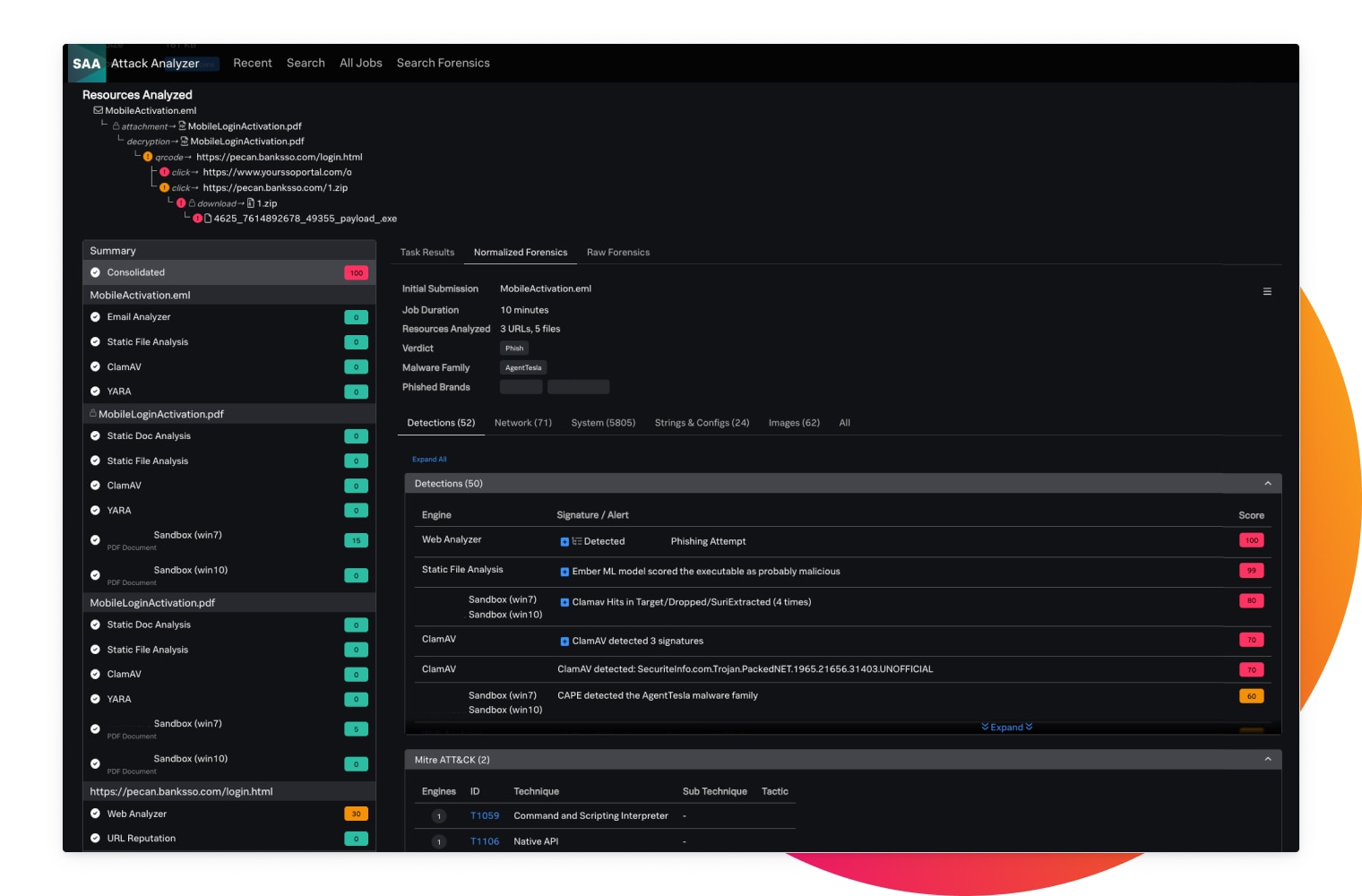

Sehen Sie durch die Augen des Angreifers

Proprietäre Technologie führt die jeweilige bösartige Bedrohung sicher aus und bietet Analysten einen umfassenden Überblick über die technischen Details eines Angriffs.